Сетевые атаки на уровне сетевого доступа модели TCP/IP

Сетевые атаки на уровне сетевого доступа модели TCP/IP

Аннотация

В современных мультисервисных сетях связи передается большое количество данных, которые носят конфиденциальный характер. Как правило, для защиты этих данных используются методы и средства, работающие на прикладном, транспортном или сетевом уровнях модели TCP/IP. Защите информации на уровне сетевого доступа модели TCP/IP уделяется меньше внимания, несмотря на то что он также позволяет злоумышленнику получить доступ к конфиденциальной информации. Для обеспечения безопасности информации на уровне сетевого доступа модели TCP/IP необходимо рассмотреть уязвимости, которые может использовать злоумышленник. В статье рассмотрены сетевые атаки, которые может совершить злоумышленник на уровне сетевого доступа модели TCP/IP. Проведенный анализ атак позволяет сделать вывод о необходимости обеспечения защиты данных на нижнем уровне модели TCP/IP.

1. Введение

Современные мультисервисные сети связи позволяют обмениваться различными данными, достаточно большая часть которых носит конфиденциальный характер. Эти данные могут иметь интерес для злоумышленников, которые всеми возможными способами пытаются завладеть ими. Для защиты конфиденциальных данных используются различные методы и средства защиты информации, которые постоянно совершенствуются. Нарушителю становится сложнее получить конфиденциальные данные, передаваемые по сети связи. В связи с этим ему необходимо получить сетевую служебную информацию, которая циркулирует на уровне сетевого доступа модели TCP/IP, позволяющую сделать определенные выводы о сети связи и организовать более сложную атаку, а в некоторых случаях получить конфиденциальные данные (логины, незашифрованные пароли, и др.).

В

рассмотрены актуальные угрозы безопасности информации для протоколов уровня сетевого доступа модели TCP/IP. Данные угрозы могут быть реализованы злоумышленниками при проведении различных атак на сеть связи. Рассмотрим сетевые атаки, которые могут быть совершены на сеть связи на уровне сетевого доступа модели TCP/IP.Сетевой атакой называется компьютерная атака с использованием протоколов межсетевого взаимодействия. В свою очередь компьютерной атакой называется целенаправленное несанкционированное воздействие на информацию, на ресурс информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств

.Условно уровень сетевого доступа модели TCP/IP соответствует канальному и физическому уровням модели OSI (см. рис. 1) .

Рисунок 1 - Условное соответствие уровней моделей OSI и TCP/IP

2. Атаки, реализуемые на уровне сетевого доступа модели TCP/IP

Рассмотрим атаки, реализуемые на физическом уровне. К данным атакам относятся RJ-45 Sniffing, установка в разрыв, подключение к концентратору

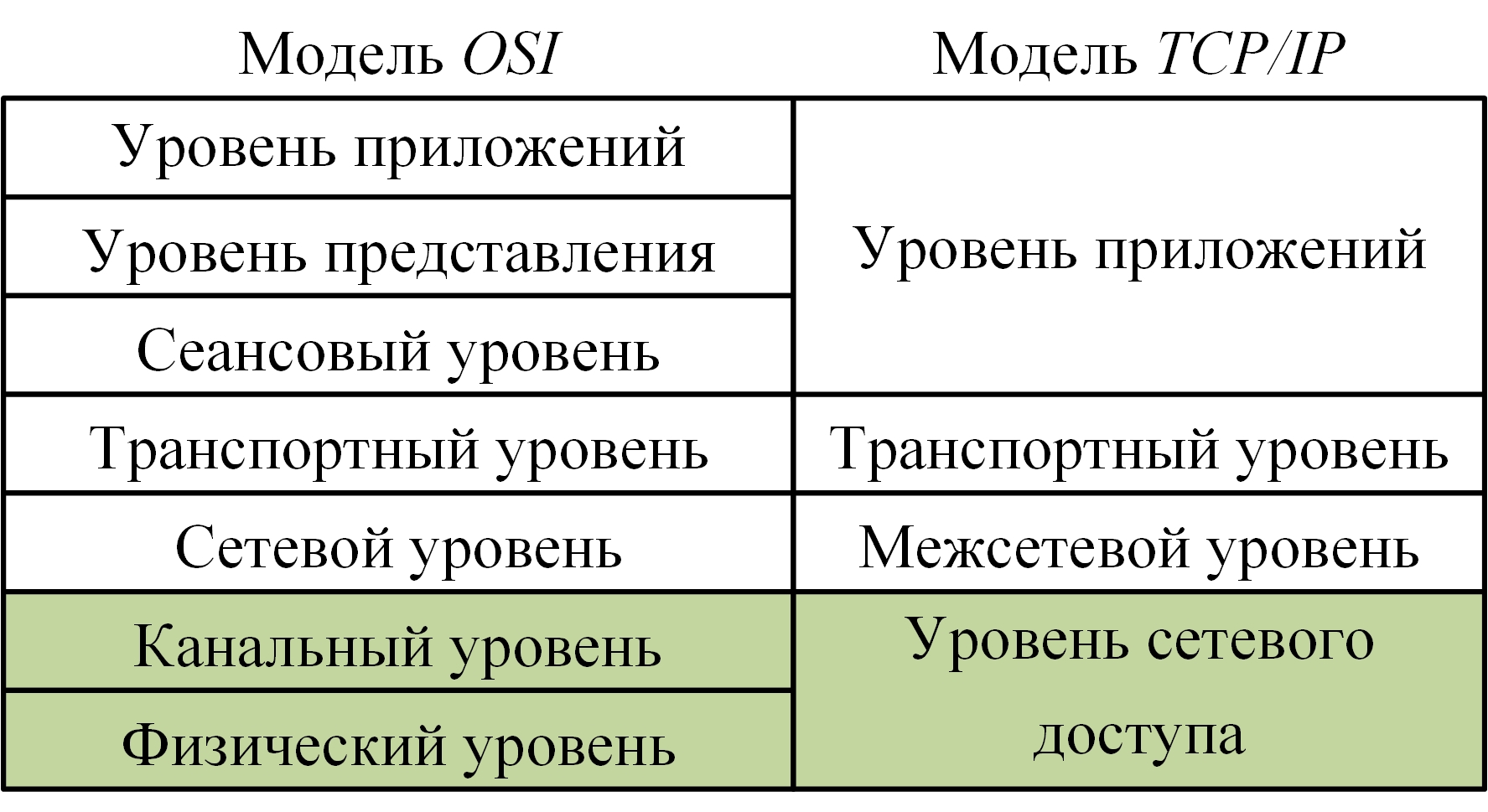

.RJ-45 Sniffing заключается в полудуплексном прослушивании трафика, передаваемого по витой паре. Атака заключается в подключении к TX- или RX-паре специального кабеля, с одной стороны которого расположены зажимы типа «крокодил», с другой – коннектор RJ-45. При этом важно, чтобы в коннекторе провода, к которым присоединены зажимы, соответствовали RX-паре. Коннектор RJ-45 специального кабеля необходимо подключить к сетевой карте атакующего устройства (см. рис. 2). Для прослушивания проходящего трафика необходимо также специальное программное обеспечение, позволяющее представлять снимаемые сигналы в удобном для понимания виде. В качестве атакующего устройства возможно использование одноплатного компьютера или смартфона, что позволяет сделать такую атаку менее заметной. Таким образом, устройство негласного приема информации может быть оставлено на достаточно большой промежуток времени для сбора большого количества информации.

Рисунок 2 - Схема подключения нарушителя при атаке RJ-45 Sniffing

При подключении к концентратору у злоумышленника для реализации атака нет необходимости в предварительной настройке оборудования. Концентратор, получая пакет на одном из своих портов, ретранслирует его на все остальные, при этом все устройства, подключенные к концентратору, получают отправленные пакеты. Для того чтобы прослушать весь трафик, который проходит через концентратор, злоумышленнику достаточно запустить на своем устройстве программное обеспечение, позволяющее анализировать трафик.

На канальном уровне злоумышленник может совершить следующие типы атак

:- переполнение CAM-таблиц;

- VLAN Hopping;

- атака на PVLAN;

- атака на STP;

- MAC-Spoofing;

- ARP-Spoofing;

- атака на DHCP.

Атака переполнения CAM-таблиц коммутаторов, в которых содержаться записи о соответствии физических портов MAC-адресам, реализуется следующим образом. В CAM-таблице количество записей, которые могут храниться в памяти коммутатора, ограничено. Когда CAM-таблиц заполнена, новые записи в нее не добавляются, а весь трафик, проходящий через коммутатор, транслируется на все порты как в концентраторе. Поэтому весь трафик, проходящий через коммутатор с переполненной CAM-таблицей, злоумышленник может прослушивать с помощью анализатора трафика.

Технология VLAN позволяет создавать полностью изолированные сегменты сети путем логического конфигурирования коммутаторов, не прибегая к изменению физической структуры

. Трафик в таких сетях на канальном уровне полностью изолирован от трафика других узлов сети.VLAN Hopping реализуется злоумышленником путем перенаправления данных из одной VLAN в другую. Данная атака возможна только при работе коммутатора в режиме транка. При этом злоумышленнику необходимо создать имитацию транкингового коммутатора и перевести таким образом атакуемый коммутатор в транкинговый режим работы. Другим способом реализации данной атаки является использование двойного тегирования кадра. Злоумышленник добавляет два тега VLAN к передаваемому кадру. Кадр, помеченный внешним идентификатором VLAN, к которой подключен порт злоумышленника, пересылается без первого тега, поскольку это собственный VLAN интерфейса транка. Затем второй тег становится виден коммутатору, и он направляет кадр во вторую VLAN, так как считает, что он был создан в ней

.Для коммутаторов, поддерживающих технологию PVLAN (в отличие от VLAN), порты могут функционировать в одном из трех режимов:

1) Isolated;

2) Promiscuous;

3) Community.

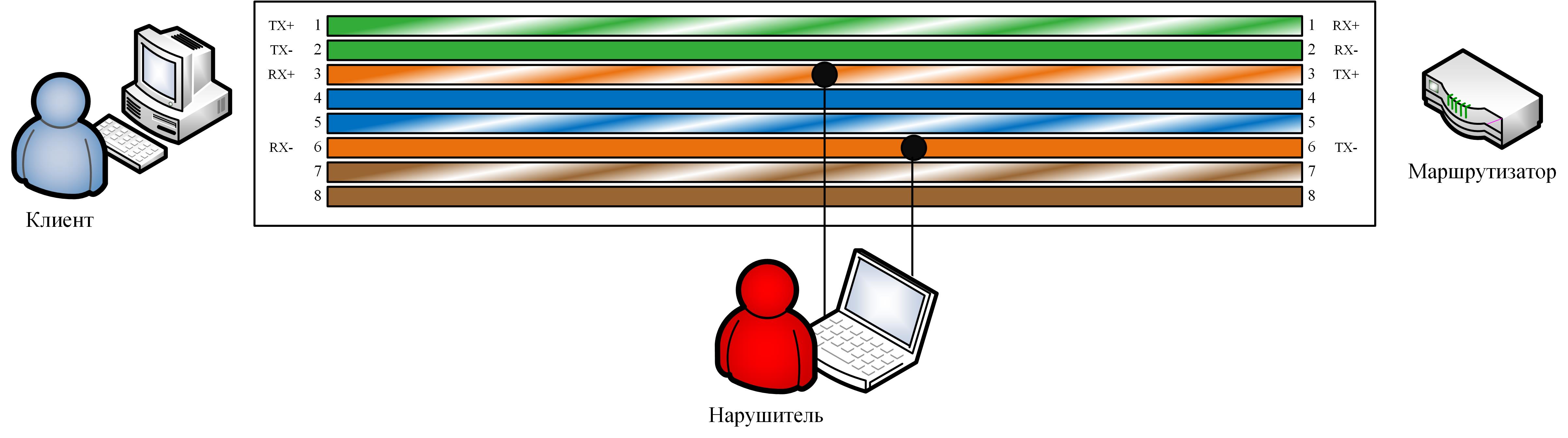

Атака на PVLAN возможна только при функционировании портов в режиме Isolated. Для этого злоумышленнику необходимо отправить на такой порт пакет с IP-адресом назначения атакуемого устройства, а в качестве MAC-адреса назначения указать MAC-адрес маршрутизатора. При этом маршрутизатор, получив данный пакет, перенаправит его по указанному адресу. Атакуемое устройство в свою очередь сделает то же самое (см. рис. 3).

Рисунок 3 - Схема реализации атаки на PVLAN

Атака на STP реализуется злоумышленником путем подмены подключаемого им устройства как коммутатора и отправления в сторону атакуемого коммутатора BPDU-пакета (Bridge Protocol Data Unit – блок данных протокола мостового перенаправления), в котором заменен MAC-адрес корневого коммутатора. Корневым коммутатором выбирается коммутатор с наименьшим значением идентификатора – MAC-адресом. Для того чтобы не быть обнаруженным, злоумышленнику необходимо обеспечить доставку трафика к месту назначения.

MAC-Spoofingзаключается в подделывании злоумышленником MAC-адресов с целью перенаправления трафика и реализации атаки типа «человек посередине». Результатом успешной атаки являются измененные таблицы коммутации коммутаторов сети и перенаправление всех пакетов атакующему. В результате такого воздействия злоумышленник может перехватить трафик между двумя или несколькими устройствами сети. Чтобы оставаться незамеченным, злоумышленнику необходимо произвести подмену нескольких устройств сети (например, сервера для клиента и клиента для сервера, обеспечивая при этом доставку пакетов в оба направления). При использовании злоумышленником двух атакующих устройств они должны быть подключены к разным коммутаторам. При этом атакующее устройство 1 подменяет клиента для сервера, а атакующее устройство 2 – сервер для клиента (см. рис. 4). После этого атакующие устройства, обмениваясь пакетами между собой, устанавливают соединение между клиентом и сервером, а злоумышленник с помощью сниффера наблюдает за клиент-серверным обменом .

Рисунок 4 - Схема атаки MAC-Spoofing с двумя атакующими устройствами

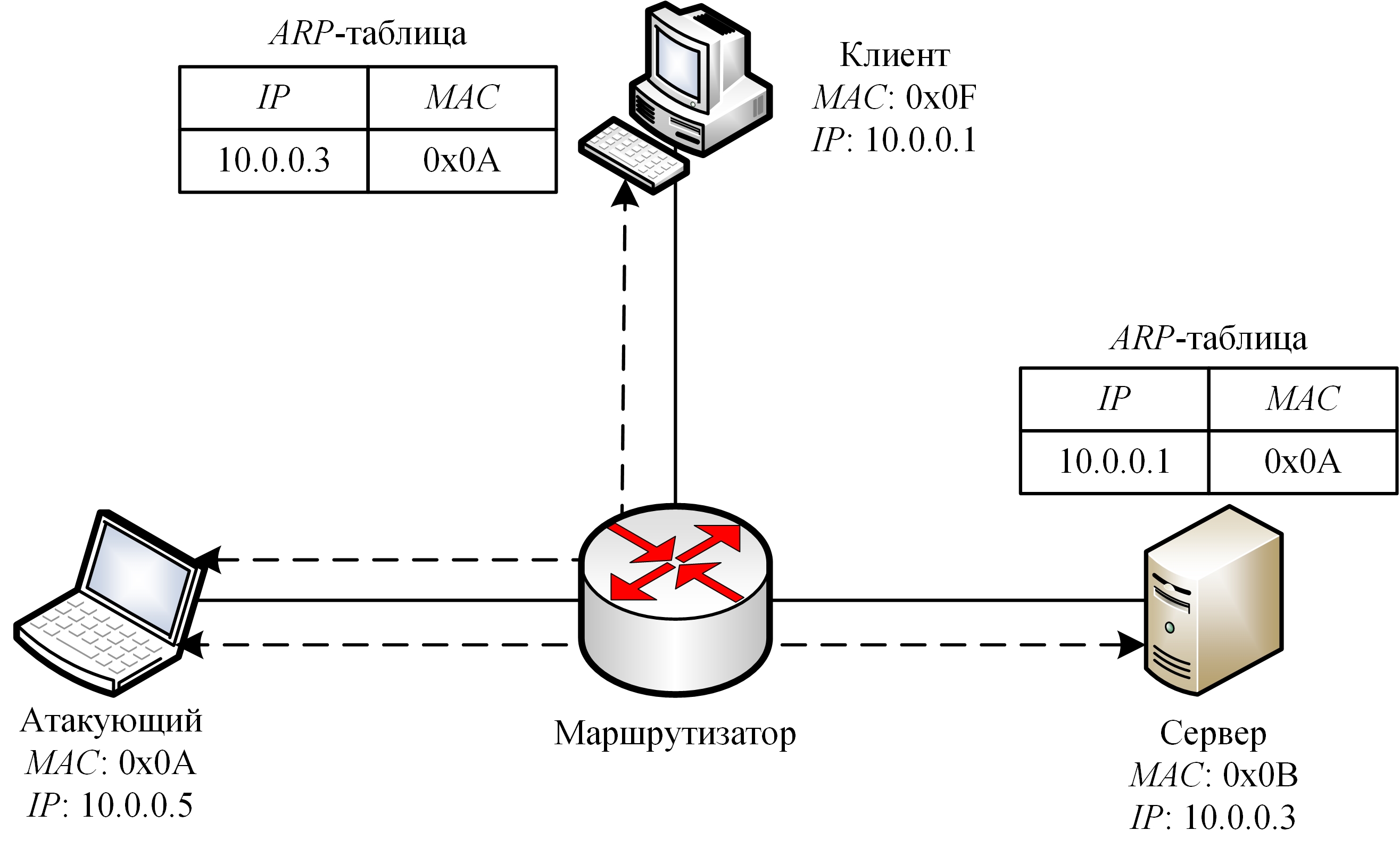

Рисунок 5 - Схема реализации атаки ARP-Spoofing

3. Заключение

Существенным недостатком описанных выше атак является необходимость непосредственного доступа к оборудованию или линии связи, которые, как правило, расположены внутри контролируемой зоны. Данные атаки с большей степенью вероятности могут быть реализованы внутренним нарушителем. В связи с этим существует необходимость обеспечения защиты данных на нижних уровнях модели TCP/IP. Таким образом является актуальной разработка методов криптографической защиты информации, передаваемой на уровне сетевого доступа модели TCP/IP.